Słońce zdolne do gigantycznych superrozbłysków

4 grudnia 2015, 11:19Nowe badania sugerują, że Słońce jest zdolne do wyemitowania superrozbłysku. Grupa naukowców pracująca pod kierunkiem uczonych z University of Warwick zaobserwowała pozasłoneczny superrozbłysk o wzorcu podobnym do rozbłysków słonecznych

Inżynierowie z Politechniki Warszawskiej wspierają polski przemysł obronny

21 listopada 2016, 11:48Naukowcy z Zakładu Mechaniki i Technik Uzbrojenia, który działa na Wydziale Inżynierii Produkcji, pracują nad nowymi typami amunicji. Ich osiągnięcia cenione są w Polsce i wyróżniają się na tle zagranicznej konkurencji.

Język obcy usuwa emocje z podejmowania decyzji

18 sierpnia 2017, 11:39Czy gdybyś mógł ocalić 5 osób, wpychając pod pociąg 1 obcą osobę, która poniosłaby w wyniku takiego zdarzenia śmierć, zdecydowałbyś się na coś takiego? Okazuje się, że ludzie chętniej kogoś poświęcą, gdy pytanie zadaje im się w języku obcym. Psycholodzy z Uniwersytetu w Chicago, którzy wcześniej stwierdzili istnienie tego zjawiska, zdobyli właśnie więcej informacji nt. jego przyczyn.

Inteligentny stent monitoruje przepływ krwi

20 czerwca 2018, 10:40U części pacjentów, którzy przeszli angioplastykę naczyniową, następuje restenoza, czyli nawrót zwężenia leczonej tętnicy. Ma to związek z tworzeniem blaszki miażdżycowej lub bliznowaceniem. Z myślą o takich osobach specjaliści z Uniwersytetu Kolumbii Brytyjskiej opracowali inteligentny stent, który monitoruje nawet drobne zmiany w przepływie krwi, wykrywając najwcześniejsze etapy procesu zwężania.

Wirus może manipulować wynikami tomografii i rezonansu dodając i usuwając guzy nowotworowe

8 kwietnia 2019, 11:38Izraelscy specjaliści zwracają uwagę na słabe zabezpieczenia sprzętu medycznego i sieci. Stworzony przez nich wirus tak manipulował obrazami wykonanymi za pomocą tomografii komputerowej i rezonansu magnetycznego, że pojawiały się na nich fałszywe guzy nowotworowe

Zabili nowotwór nanocząstkami miedzi i wzmocnili nimi układ odpornościowy

17 stycznia 2020, 11:44Nanocząstki tlenku miedzi nie tylko zabiły guzy nowotworowe u myszy i wzmocniły jej układ odpornościowy, ale również uniemożliwiły ponownie zaimplementowanie nowotworu u zwierząt. Autorzy nowych badań twierdzą, że ich technika może być przydatna w zwalczaniu 60% wszystkich nowotworów.

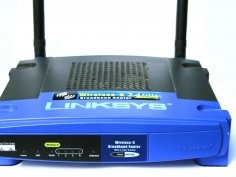

Domowe rutery pełne dziur. Producenci lekceważą kwestie bezpieczeństwa

13 lipca 2020, 13:30Najpopularniejsze domowe rutery zawierają poważne luki bezpieczeństwa, ostrzegają specjaliści z Instytutu Fraunhofera. Peter Weidenbach i Johannes vom Dorp przeanalizowali pod kątem bezpieczeństwa 127 popularnych domowych ruterów i odkryli, że większość z nich zawiera co najmniej 1 krytyczną dziurę, a w wielu z nich znaleziono setki znanych luk

Naukowcy z Poznania badają miejskie mrówki nadrzewne

19 marca 2021, 11:16Myśląc o mrówkach, większość ludzi ma przed oczami owady zamieszkujące podziemne gniazda albo kopce zlokalizowane nieco powyżej poziomu gruntu. Jak podkreślają naukowcy z Uniwersytetu Przyrodniczego w Poznaniu (UPP), wiele gatunków faktycznie gniazduje w ten sposób, są jednak takie, które obierają inne strategie. Specjaliści z Katedry Zoologii wspinają się na drzewa i badają, jak kształtuje się występowanie mrówek dendrofilnych w przestrzeni miejskiej.

MicroBooNE nie znalazł neutrina sterylnego. Naukowcy wciąż nie wykluczają jego istnienia

2 listopada 2021, 09:29Wyniki eksperymentu MicroBooNE nie przyniosły żadnych śladów istnienia neutrina sterylnego, poinformowali naukowcy z Fermi National Accelerator Laboratory (Fermilab). Neutrino sterylne to hipotetyczna cząstka, której istnienie byłoby dobrym wyjaśnieniem niektórych anomalii w prowadzonych eksperymentach. Jeśli uda się je znaleźć, byłoby to niezwykle ważne odkrycie, prowadzące do znaczących zmian w naszym rozumieniu fizyki.

Na Harvardzie wykonali ważny krok na drodze do produkcji ludzkich serc do przeszczepów

11 lipca 2022, 10:17Serce nie jest w stanie regenerować się po uszkodzeniu. Dlatego dla kardiologii i kardiochirurgii ważne są wysiłki specjalistów z dziedziny inżynierii tkankowej, którzy usiłują opracować techniki regeneracji mięśnia sercowego, a w przyszłości stworzyć od podstaw całe serce. To jednak trudne zadanie, gdyż trzeba odtworzyć unikatowe struktury, przede wszystkim zaś spiralne ułożenie komórek